Утечка данных (data leak) — это случайное раскрытие конфиденциальных данных физически, в Интернете и в любой другой форме, включая утерянные жесткие диски и ноутбуки. Как правило, утечка связана с плохой защитой персональных данных или случайным действием/бездействием человека.

В результате утечки данных к ним могут получить доступ третьи лица. Это означает, что ваши конфиденциальные данные, коммерческая тайна, исходный код, данные клиентов, личные данные и все остальное, хранящееся в информационных системах, может быть раскрыто или использовано в рамках корпоративного шпионажа.

Распространенной считается утечка из облачных хранилищ (cloud leak), при которой раскрываются конфиденциальные данные пользователя. Облачные сервисы хранения данных предлагают большие преимущества по сравнению с локальными, но вместе с тем несут новые риски, способные привести к раскрытию данных.

UpGuard и LifeLock делятся с нами своими знаниями: в статье о том, какие данные привлекают киберпреступников, что они с этой информацией делают и как именно и почему происходит утечка. Авторы: Стив Симанович и Аби Тиас Тунггал.

Нет времени читать статью? Найдите ее в нашем телеграм-канале и сохраните себе в «Избранном» на будущее.

Содержание статьи

Какие данные ищут киберпреступники?

Информация о клиенте

Информация о компании

Коммерческие тайны

Аналитика

Почему происходит утечка данных?

Безопасность приложений и цепочка передачи данных

Как можно использовать утечку данных?

Социальная инженерия

Доксинг

Слежка и разведка

Дестабилизация

Каковы последствия утечки данных?

Какие данные ищут киберпреступники?

Основное, что ищут киберпреступники, — это информация, позволяющая установить личность (персональные данные). К личной информации относятся адрес, номер кредитной карты и любые другие данные, способные привести к «краже личности».

Простые данные, такие как имя или девичья фамилия матери, также являются целью киберпреступников, как и персональные данные медицинского характера.

Преступники охотятся не только за отдельными личностями, но и за целыми компаниями: «спросом» пользуется внутренняя информация — о клиентах, о самой компании, коммерческие тайны и аналитика.

Информация о клиенте

Эти данные отличаются от компании к компании, но есть и кое-что общее:

- Идентификационная информация: имя, адрес, номер телефона, адрес электронной почты, имя пользователя, пароль.

- Информация о действиях: история заказов и платежей, привычки во время браузинга, сведения об использовании.

- Данные банковской карты: номера карт, коды CVV, даты истечения срока действия.

Информация, относящаяся к компании, также может быть раскрыта. Это могут быть финансовые документы для банков и инвестиционных групп, медицинские записи для больниц и страховых компаний или секретные документы и формы для государственных учреждений.

Информация о компании

Помимо информации о клиенте, может произойти утечка корпоративной информации:

- Внутренние коммуникации: заметки, электронные письма и документы с подробным описанием операций компании.

- Метрики: статистика эффективности, прогнозы и другие собранные данные о компании.

- Стратегия: детали рекламных сообщений, дорожные карты, адресные картотеки и другая важная бизнес-информация.

Разоблачение такого рода информации способно затормозить проекты компании, дать конкурентам представление о бизнес-операциях и раскрыть внутреннюю культуру и персоналии. Чем крупнее компания, тем больше интерес к этому типу данных.

Коммерческие тайны

Коммерческая тайна (trade secret) — самое опасное, что может быть раскрыто в результате утечки данных. Эта информация имеет крайне важное значение для бизнеса и его конкурентоспособности. К коммерческой тайне относятся:

- Планы, формулы, проекты: информация о существующих или будущих продуктах и услугах.

- Код и программное обеспечение: запатентованная технология, которую компания продает или использует.

- Коммерческие методы: рыночные стратегии и связи.

Разоблачение такого типа данных может обесценить ваши продукты и услуги и свести на нет годы исследований.

Аналитика

Аналитика опирается на большие массивы данных из нескольких источников информации и раскрывает общую картину тенденций, закономерностей и путей развития. Аналитические данные включают в себя:

- Психографические данные: предпочтения, личностные качества, демография.

- Поведенческие данные: например, подробная информация о том, как кто-то использует сайт.

- Смоделированные данные: предсказанные атрибуты на основе другой собранной информации.

Аналитика дает возможность понимать людей как набор точек данных и предсказывать их следующие действия с высокой степенью точности.

Почему происходит утечка данных?

Чтобы понять причины утечки данных, нужно сделать шаг назад и понять, как информация генерируется, обрабатывается и используется. Сегодня существуют огромные системы конфиденциальных данных, и компании используют их.

Организовать устойчивый процесс управления информационной безопасностью довольно сложно. Операционные пробелы, ошибки процессов и плохая осведомленность о кибербезопасности могут привести к уязвимости информационных активов и, как следствие, к утечке данных.

Чем больше копий данных существует, тем выше вероятность того, что кто-то может случайно раскрыть их. Изображение: Israel Andrade для Unsplash

Преимущества и риски цифровых данных одинаковы. Воспроизводить цифровые данные можно дешево и без ухудшения качества. Организации имеют множество копий производственных данных, включая данные о клиентах, коммерческую тайну и другую конфиденциальную информацию.

Инструменты предотвращения потери данных (data loss prevention, DLP), хранилища, аварийное восстановление, среды разработки и тестирования, аналитические услуги и ноутбуки, которые ваши сотрудники берут домой, — все это может содержать копии ваших конфиденциальных данных и данных ваших клиентов.

Безопасность приложений и цепочка передачи данных

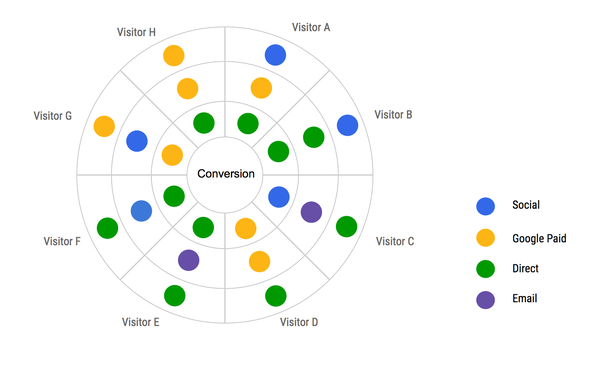

Когда вы обрабатываете данные, они эффективно проходят через цепочку ответственного хранения (chain of custody). Например, они могут проходить через несколько облачных сервисов в разных странах.

Плохие меры кибербезопасности в любой из частей цепочки ответственного хранения могут привести к утечке данных. Вот почему управление рисками третьих сторон и поставщиков имеет основополагающее значение для любого бизнеса. О безопасности данных должны заботиться не только соответствующие подрядчики и финансовые компании. Это ответственность каждого.

Цифровизация коренным образом меняет бизнес, и ее последствия затрагивают как малые предприятия, так и крупные транснациональные корпорации. Даже не занимаясь данными, вы все равно генерируете их в большом количестве.

Продавая физические товары, такие как автомобили, или предоставляя услуги, например в области здравоохранения, вы с большой вероятностью где-то генерируете, обрабатываете данные и даже передаете их на аутсорсинг.

Изображение: imgix для Unsplash

Если вы позаботились о средствах обеспечения безопасности и защите от вредоносных программ (malware), а третьи лица, обрабатывающие ваши данные, не сделали этого, данные все равно могут быть раскрыты.

Как можно использовать утечку данных?

Есть четыре распространенных способа использования утечки данных: социальная инженерия, доксинг, слежка и дестабилизация.

Социальная инженерия

Самые эффективные операции социальной инженерии (social engineering) известны как фишинговые атаки (phishing attacks).

Фишинговая атака — это когда киберпреступники рассылают поддельные электронные письма, выдавая себя за авторитетного человека или руководителя.

Информация, раскрываемая при утечке данных, особенно психографические и поведенческие данные, — именно тот тип данных, который необходим для оттачивания атак социальной инженерии и который дает киберпреступникам возможность использовать информацию против человека, которого они, как правило, не знают.

Доксинг

Информацию, позволяющую установить личность, можно использовать не только для мошенничества с кредитными картами. Доксинг (doxxing) — это практика получения и публикации информации о человеке против его воли.

Доксинг проводится по разным причинам. В случаях политического экстремизма, вендетты, домогательств и преследований раскрытие личной информации может причинить реальный вред людям.

Слежка и разведка

Психографические данные имеют множество применений. Основное их назначение — предсказывать и формировать мнения. Политические кампании используют их для получения голосов, а предприятия — для привлечения клиентов.

Изображение: Element5 Digital для Unsplash

Дестабилизация

Утечки данных могут использоваться для замедления или остановки бизнес-операций, а также для раскрытия конфиденциальной информации. Информация, раскрытая в результате утечки данных, может нанести серьезный вред правительству, бизнесу и отдельным лицам.

Как происходит утечка данных?

В отчете Verizon о расследовании утечки данных за 2019 год указаны девять «шаблонов», используемых преступниками. В основном они остаются неизменными из года в год, и на их долю приходится 88% случаев утечки данных. Вот как это происходит:

1. Злоупотребление инсайдерской информацией и привилегиями. Инсайдеры знают цену информации и иногда крадут ее. Они могут продать ее или использовать для создания новой компании.

2. Потеря или кража устройства. Ноутбук, оставленный в холле отеля, может быть использован для взлома закрытой информации. Однако речь может идти также и о бумажных документах. Потеря материальных активов может быть преднамеренной или случайной.

3. «Отказ в обслуживании». Распределенные атаки типа «отказ в обслуживании» часто нацелены на крупные организации. Их цель — перегрузить системы и нарушить работу сервиса.

4. Криминальное ПО. Сюда входят различные типы вредоносных программ и атаки социальной инженерии. В частности, это может быть:

- Программа-вымогатель (ransomware). Этот тип вредоносного ПО удерживает компьютерные файлы в заложниках до тех пор, пока жертва не заплатит за их разблокировку. При этом файлы могут и не разблокироваться.

- Внедрение SQL. При атаке этого типа хакер вставляет произвольный код в пользовательскую веб-форму. Неправильное обращение с формой при передаче через внутреннюю базу данных способно привести к повреждению сайта.

- Попытки фишинга. Фишинг — это тип атаки с использованием социальной инженерии, при которой кибервор выдает себя за надежный источник и связывается с жертвой через электронную почту, телефон, чат или смс-сообщение.

Цель состоит в том, чтобы обманом заставить жертву установить вредоносное ПО или поделиться личной информацией, такой как информация о банковском счете или пароли.

5. Атаки на веб-приложения. Регистрируясь в веб-приложении, вы часто делитесь личными данными, такими как имена, адреса и т. д. Хакеры крадут их и используют в другом месте.

6. Скимминг банковских карт. Преступники могут установить на банкомат специальное считывающее устройство (скиммер) и завладеть данными вашей карты.

7. Кибершпионаж. Речь идет о рассылке вредоносных электронных писем от якобы государственных организаций. Цель — проникнуть в систему и со временем украсть информацию.

8. «Взлом» точек продаж. Удаленные атаки нацелены на терминалы в точках продаж. В последнее время участились атаки на рестораны и малый бизнес.

9. Разнообразные ошибки. Нарушения безопасности могут скомпрометировать данные. Это включает в себя непреднамеренное раскрытие конфиденциальных данных или потерю чего-то, что их содержит.

10. Все остальное. К этому пункту можно отнести, к примеру, взлом электронной почты. Выдавая себя за генерального директора компании, кибервор может поручить сотруднику осуществить перевод средств на свой счет.

Каковы последствия утечки данных?

Рассмотрим такой сценарий: вашему отделу маркетинга необходимо перенести список адресов из одного почтового сервиса в другой. Пока выбирается инструмент, данные сохраняются в облачном хранилище.

После выбора инструмента контакты загружаются туда, и все вроде бы в порядке… за исключением того, что сотрудники забыли удалить данные из облака, и к ним был настроен общий доступ.

Проблема не в том, что кто-то совершил ошибку, а в том, что не было ничего, что могло бы предотвратить ее или, по крайней мере, своевременно выявить.

А что если бы это были не просто письма, а список клиентов или, что еще хуже, личная информация вашего клиента? Даже раскрытие email-адресов может привести к серьезному репутационному ущербу.

Получив доступ к информации, киберпреступники не просто хранят ее. Они находят способы использовать ее для личной выгоды. Вот пять распространенных способов использования утечки данных:

1. Мошенничество с использованием банковских карт. Киберпреступники могут использовать данные банковских картах в мошеннических целях.

2. Использование преимуществ. В зависимости от имеющейся информации кибервор может:

Подать налоговую декларацию от вашего имени и получить налоговый вычет.

Получить медицинскую помощь, используя вашу медицинскую страховку.

Подать заявление на получение государственных пособий.

Открыть лицевой счет ЖКХ или телефонной связи.

3. Продажи на черном рынке. Раскрытые данные могут быть проданы с аукциона в даркнете. Многие киберпреступники специализируются на поиске незащищенных экземпляров облачных систем и уязвимых баз данных.

Номера кредитных карт и другая информация, позволяющая установить личность, могут быть проданы и использованы в целях мошенничества с использованием персональных данных, спама или фишинговых операций.

4. Вымогательство. Иногда при помощи информации манипулируют собственником компании с целью получения выкупа или подрыва репутации.

5. Ослабление конкурентных преимуществ. Конкуренты могут воспользоваться утечкой данных. Все, начиная от списка клиентов до коммерческой тайны, дает конкурентам доступ к вашим ресурсам и стратегии.

Помните, что своевременное обнаружение и устранение утечки значительно снижает эти риски.

Высоких вам конверсий!

По материалам: upguard.com, lifelock.com. Авторы: Abi Tyas Tunggal, Steve Symanovich.